COM_SPPAGEBUILDER_NO_ITEMS_FOUND

Visa оказалась уязвима к подбору CVV-кода

Исследователи из Ньюкаслского университета обнаружили, что с помощью распределенного перебора разных значений можно за несколько секунд подобрать действующие параметры карты платежной сети Visa. Статья отправлена в , препринт доступен на сайте университета.

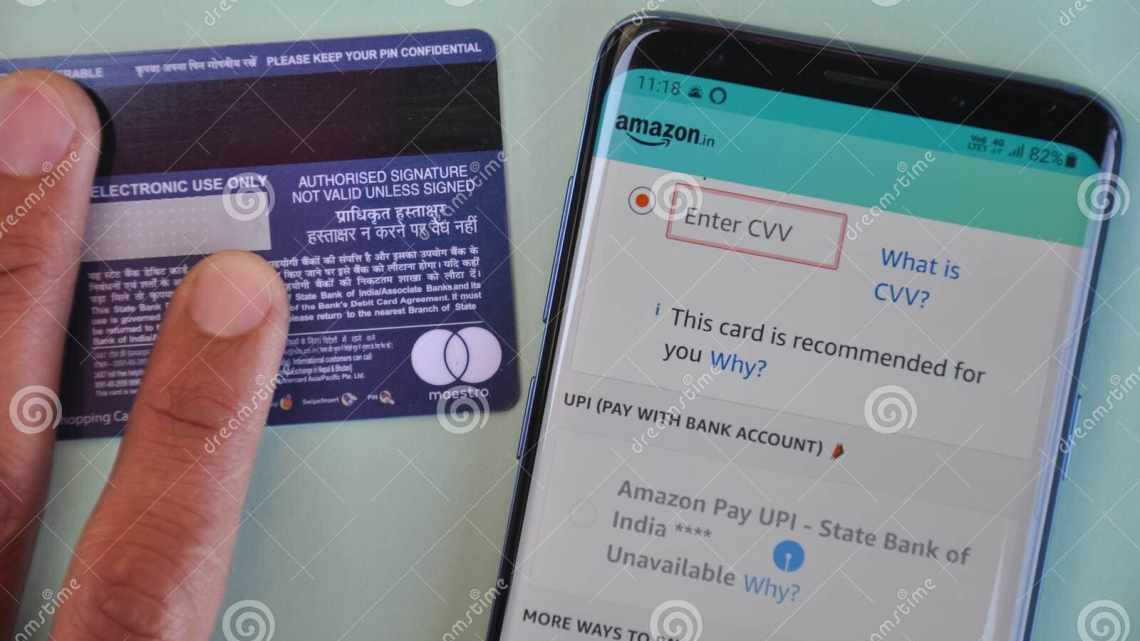

Многие современные интернет-магазины при совершении платежа с помощью банковской карты кроме традиционных данных (номер карты, имя держателя и срок действия) также в целях безопасности запрашивают код проверки подлинности CVV/CVC, отпечатанный на обратной стороне — таким образом, злоумышленник, завладевший остальными данными карты, не может совершить платеж. Новая работа британских специалистов по информационной безопасности показывает, что трехзначный CVV-код карты платежной системы Visa можно получить прямым перебором с помощью распределенных запросов.

Авторы взяли данные о топ-400 онлайн-магазинах по рейтингу сервиса Alexa, принадлежащего Amazon. Из полученного массива исследователи убрали наиболее защищенные магазины, которые не позволили им получить данные, в результате чего список сократился до 389 сайтов. С помощью фреймворка Selenium авторы создали бота для Mozilla Firefox, который использовал доступный список сайтов для большого количества одновременно рассылаемых запросов на проведение транзакции с разными параметрами карты — фактически, таким образом разработчики реализовали распределенный прямой перебор.

В результате проведенных экспериментов авторы выяснили, что 291 сайт из 389 проверенных требовал ввода минимальной информации всего в трех полях: номер карты, срок действия и CVV, а 26 магазинов даже не запрашивали CVV-код и требовали заполнения всего двух полей. Остальные сайты оказались более защищенными: 25 использовали четвертое поле для запроса почтового индекса, а оставшиеся 47 использовали технологию дополнительной защиты 3-D Secure.

Исследователи обнаружили, что распределенный брутфорс позволяет за считанные секунды подобрать не только CVV-код карты платежной системы Visa, но и, например, срок действия. Таким образом, злоумышленник может только при наличии номера карты подобрать остальные параметры за несколько секунд. При этом платежная система Visa во время проведенных экспериментов никак не реагировала на многократные запросы с разных сайтов, содержащие неправильные данные. По словам авторов, платежная система Mastercard в аналогичной ситуации определяет атаку перебором меньше, чем за десять попыток запросов с разных сайтов.

Перед публикацией исследования авторы уведомили представителей Visa, однако компания прокомментировала обнаруженную уязвимость следующим образом: «Исследование не учитывает многоуровневую защиту от мошенничества, которая работает в платежной системе и препятствует проведению несанкционированных транзакций в реальном мире». Необходимо отметить, что представители Visa не опровергли возможность подбора данных, а также не уточнили, как именно происходит защита от мошеннических транзакций — возможно, речь идет о технологии 3-D Secure, однако данные авторов исследования показали, что многие сайты не используют этот инструмент.

Ранее британская компания Intelligent Environments разработала технологию применения смайликов вместо цифр в качестве пин-кода для доступа к банковским системам. Это позволяет использовать 3498308 разных комбинаций эмодзи в качестве пин-кода, в то время как число комбинаций из четырех неповторяющихся цифр всего 7290 — таким образом, использование смайликов оправдано с точки зрения безопасности.